[English]Gute Nachrichten für Leute, die ihren Bitlocker-Schlüssel “irgendwie” verloren haben und nicht mehr an verschlüsselte Medien heran kommen. Schlechte Nachrichten für Leute, die meinen “mit Bitlocker verschlüsselt ist sicher”. Ein YouTuber demonstriert, wie sich eine Schwachstelle in TPM ausnutzen lässt, um einen Bitlocker-Schlüssel binnen Sekunden zu ermitteln. Alles was benötigt wird, ist ein Bitlocker-Key-Sniffer in Form eines Raspberry Pi Pico für um die 10 Euro.

[English]Gute Nachrichten für Leute, die ihren Bitlocker-Schlüssel “irgendwie” verloren haben und nicht mehr an verschlüsselte Medien heran kommen. Schlechte Nachrichten für Leute, die meinen “mit Bitlocker verschlüsselt ist sicher”. Ein YouTuber demonstriert, wie sich eine Schwachstelle in TPM ausnutzen lässt, um einen Bitlocker-Schlüssel binnen Sekunden zu ermitteln. Alles was benötigt wird, ist ein Bitlocker-Key-Sniffer in Form eines Raspberry Pi Pico für um die 10 Euro.

Hinweise zu Bitlocker

Bitlocker ist die von Microsoft in Windows mitgelieferte Funktion zur Verschlüsselung von Datenträgern. Die Verschlüsselungslösung ist sowohl in Windows 10 als auch in Windows 11 (wie auch in früheren Windows-Versionen) integriert – und wird u.U. auch auf Home-Systemen aktiviert (siehe meinen Beitrag Windows 10/11 Home-Edition und die OEM Bitlocker-Falle).

Bitlocker ist die von Microsoft in Windows mitgelieferte Funktion zur Verschlüsselung von Datenträgern. Die Verschlüsselungslösung ist sowohl in Windows 10 als auch in Windows 11 (wie auch in früheren Windows-Versionen) integriert – und wird u.U. auch auf Home-Systemen aktiviert (siehe meinen Beitrag Windows 10/11 Home-Edition und die OEM Bitlocker-Falle).

Die betreffenden Bitlocker-Wiederherstellungsschlüssel lassen sich in Microsoft-Konten oder im TPM speichern. Die Funktion ist aber immer wieder für Ärger gut, wenn Windows einen Bitlocker-Wiederherstellungsschlüssel will, der Nutzer diesen aber nicht kennt. Oder die Maschine startet nicht mehr und die Leute kommen nicht mehr an die Daten der Festplatte heran, weil diese verschlüsselt sind.

Bitlocker-Schlüssel aus TPM gezogen

Das Thema ist mir heute früh bereits über eine private Nachricht auf Facebook (danke dafür) sowie über nachfolgenden Post auf Mastodon unter die Augen gekommen.

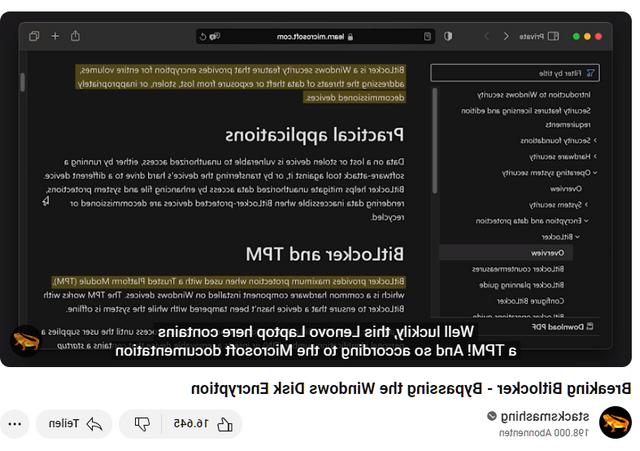

Der YouTuber stacksmashing hat sich das Thema Bitlocker vorgenommen und demonstriert in folgendem Video einen Hardware-Angriff, um die TPM-basierte Bitlocker-Verschlüsselung zu umgehen. Genau dieses Szenario wird laut dessen Aussage bei den meisten Microsoft Windows-Geräten verwendet.

Der YouTuber schreibt, dass der PIN kann auch über manage-bde, und nicht nur über Gruppenrichtlinien aktiviert werden. Das Ganze soll auch auf TPM 2.0 in bestimmten Konstellationen funktionieren, wie in diesem Artikel aus 2019 beschrieben wird.

Das Ganze ist also nicht so brand neu, sondern wurde schon demonstriert (siehe Windows Bitlocker-Verschlüsselung trotz TPM ausgehebelt). Und wir hatten ja kürzlich die WinRE-Geschichte mit der Bitlocker Security Feature Bypass-Schwachstelle CVE-2024-20666, die per Update behoben werden soll (siehe Microsoft arbeitet an einem Fix für den Installationsfehler 0x80070643 beim WinRE-Update KB5034441), der ebenfalls eine Schwachstelle in bestimmten Konstellationen aufzeigt. Der Angriff funktioniert auch nicht bei fTPM, wo die Funktion ja in der CPU implementiert ist.

TomsHardware hat sich den Ansatz des YouTubers genauer angesehen und in diesem Artikel aufbereitet. Der YouTuber stacksmashing verwendet einem Raspberry Pi Pico im Wert von unter 10 Euro, um den benötigten Wiederherstellungsschlüssel aus dem TPM-Modul zu extrahieren. Dabei wird ein Design-Fehler ausgenutzt, der bei vielen Systemen mit einem speziellen Trusted Platform Module (TPM) auftritt.

Hintergrund ist, dass Bitlocker bei einigen Konfigurationen auf ein externes TPM angewiesen ist, um kritische Informationen, wie z. B. die Plattformkonfigurationsregister und den Volume Master Key (einige CPUs haben dies eingebaut) zu speichern. Bei externen TPMs wird der TPM-Schlüssel über einen LPC-Bus mit der CPU ausgetauscht. Der Schlüssel ist zum Entschlüsseln der Daten auf dem Bitlocker-Laufwerk erforderlich.

Der als TPM-Sniffer fungierende Raspberry Pi Pico macht sich dabei die Tatsache zunutze, dass die Kommunikation zwischen der CPU und dem externen TPM auf dem LPC-Bus beim Booten unverschlüsselt verfolgt. Das ermöglicht es einem Angreifer, kritische Daten auf dem Weg zwischen den beiden Einheiten abzufangen und so die Bitlocker-Verschlüsselungsschlüssel zu ermitteln. Im Video ist zu sehen, wie der YouTuber ein Notebook aufschraubt , den TPM-Sniffer anschließt und dann den Bitlocker-Schlüssel angezeigt bekommt. Das dauert keine 43 Sekunden – wobei das Aufschrauben des Notebooks zu dieser Zeitspanne zählt.